Welkom op dé site over digitale criminaliteit

Sabotage

Bij sabotage probeert men simpelweg het systeem van mensen als het ware kappot te maken ook probeer men vaak om programma's te saboteren. Hieronder worden enkele vormen van sabotage beschreven.

Denial-of-Service

Denial-of-service (DoS) is de situatie waarin een computersysteem niet in staat is te functioneren. Deze situatie kan door verschillende oorzaken optreden. De bekendste oorzaak is de Denial-of-Service aanval door een computerkraker, maar ook een onbedoelde fout (bijvoorbeeld een bug in een programma) of een ander neveneffect kan een denial of service veroorzaken. Een DoS schaadt de beschikbaarheid van een systeem.

DoS-aanvallen

Er zijn verschillende vormen van een DoS-aanval.

- het geven van ongeldige commando's waardoor bijvoorbeeld een bufferoverloop ontstaat. Een bufferoverloop is een foutief gedrag van een computerprogramma dat probeert data te schrijven in een tijdelijke gegevensruimte maar buiten de grenzen van deze buffer schrijft. Dit veroorzaakt in de meeste gevallen een stopzetting van het programma.

- het consumeren van systeembronnen waardoor ze niet in staat zijn te reageren op andere aanvragen. Een aanvaller kan bijvoorbeeld een netwerkverbinding overvoeren met netwerkaanvragen, waardoor het systeem niet langer bereikbaar is voor anderen. Enkele bekende aanvallen zijn de Ping-of-Death, Smurf en Syn Flood. In een netwerk zal een pakketfilter dergelijke aanvallen voorkomen.

- het herconfigureren van systeemcomponenten waardoor processen niet doen wat ze moeten doen. Een voorbeeld hiervan is het verminken van de in een systeem opgeslagen routeringsinformatie in bijvoorbeeld het 'hosts' bestand. Dit werd enkele jaren geleden door het weekblad Computeridee aangetoond bij een proof of concept aanval op de Rabobank site: de hosts tabel op een computer werd verminkt, waardoor de link naar de Rabobank site leidde naar een vervalste site. Wormen voeren dit uit om sites van leveranciers van beveiligingssoftware onbereikbaar te maken, zodat de slachtoffers geen updates kunnen ontvangen of hulp kunnen krijgen

- het fysiek vernietigen van systeembronnen, bijvoorbeeld het verwijderen van een netwerkkabel.

Een voorbeeld van een DoS-aanval waarbij men gebruik maakt van bestaande functionaliteit van software of een systeem is een decompressiebom. Hierbij wordt gebruik gemaakt van het (de)comprimeren van een bestand om een systeem uit te schakelen

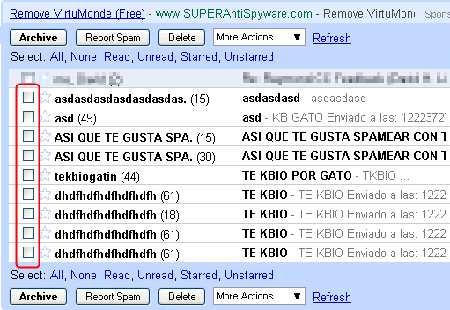

Mailbommen

Op het Internet kan een E-mail vloedgolf of Mailbomb gebruikt worden om een grote hoeveelheid e-mail berichten naar een e-mail adres of server te verzenden teneinde het postvak van de gebruiker ontoegankelijk te maken danwel een Distributed Denial of Service uit te voeren op de server, waardoor deze onbereikbaar wordt. Vaak wordt het hosting account geblokkeerd na het uitvoeren van de bom. Om een bom te programmeren dien je simpelweg een mail te versturen en die in bijvoorbeeld een infinite loop te steken, waardoor deze herhaald wordt totdat de computer het begeeft.

Een mailbom is een simpele vorm van spam, maar dan gericht op één persoon in plaats van meerdere personen. Door de enorme hoeveelheid e-mails tegelijkertijd wordt het netwerk overbelast en raakt de inbox van de eindgebruiker vol. Naast dat de server wordt platgelegd, blijft het ook nog uitzoekwerk welke e-mails echt zijn en welke bij de bom toebehoren. Mailbommen worden vaak ingezet bij persoonlijke vetes of politiek activisme.

Zero-day aanvallen

Een zero-day aanval is een virus of andere exploit dat gebruikt maakt van een nieuw ontdekt gat in een programma of bestuuringssysteem voordat de software ontwikkelaar een fix beschikbaar heeft of voordat ze zelfs bewust zijn dat het gat bestaat.

“zero day”is de dag, dat je een virus geïnfecteerde e-mailbijlage opent of geraakt wordt door een drive-by download omdat de antivirus of antispyware-software die je goed bijgehouden hebt niks afwist van de gloednieuwe aanvallen.

Doorgaans, wanneer de veiligheid onderzoekers een kwetsbaarheid of gat in een stukje software vinden, kondigen zij het aan, en de bedrijven werken aan het creëren van fixes zo snel als het kan. Deze fixes, hetzij patches van de oorspronkelijke softwareleverancier of kleine stukjes code die bedreigingen indentificeren worden vervolgens zo snel mogelijk verspreid.

_______________________________

Gemaakt door: Jesper & Jeroen & Rob